Após nossa última conversa sobre fraude de chamadas, é hora de outra edição da nossa série de blogs “Não seja “AQUELE” cara’. Nesta terceira edição, temos nossas principais dicas de segurança PBX para ajudá-lo a reduzir as possibilidades de ataque e minimizar a vulnerabilidade do sistema.

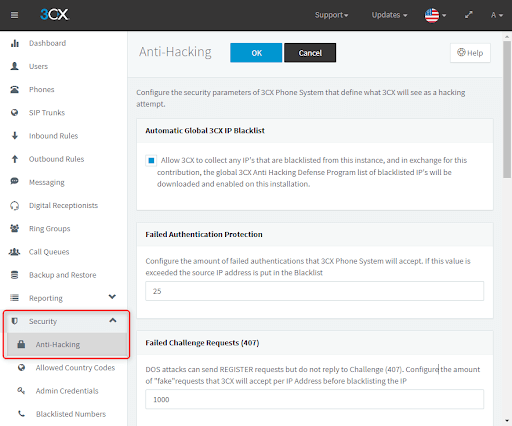

Dica de segurança 1: Mantenha a black list global de IP ativada

A lista negra global 3CX é um recurso habilitado automaticamente em todas as instalações 3CX por padrão. Ele bloqueia um grande número de endereços IP e intervalos de IP ofensivos conhecidos para protegê-lo de ataques maliciosos.

A principal preocupação aqui é com as instalações que a têm desativada. Por favor, certifique-se que este não é o seu caso. Quando desativados, seus registros de eventos gravarão eventos de lista negra e tentativas de autenticação fracassadas de falsos agentes de usuário SIP, como Polycom VVX, Asterisk, Avaya, etc. Na verdade, aqui você está testemunhando uma série de bots de varredura trabalhando duro para forçar suas extensões SIP.

Esses ataques podem acontecer por trás de VPNs e hosts comprometidos, ou mesmo de servidores e aparelhos de provedores de serviços legítimos. Quando adulterados, estes parecem estar mal configurados e se comportam como relés SIP abertos. Como resultado, os invasores podem rebater mensagens DO REGISTER para seus sistemas enquanto se escondem atrás de serviços de terceiros.

Dica de segurança 2: Certifique-se de que o acesso à porta seja limitado

Segundo, ter todos as portas abertas sem filtros exige problemas. Por exemplo, a porta SIP 5060 (UDP/TCP) deve ser restrita a uma lista limitada de pontos finais confiáveis do usuário e faixas IP específicas para o seu provedor VoIP.

Também vimos várias ocorrências de:

Exposição de interface web do telefone

Os telefones têm sua interface de usuário exposta ao acesso externo. Normalmente, isso foi ativado por um administrador para permitir que as portas HTTP/HTTPS sejam alcançadas sobre o WAN para acesso remoto. Isso deve ser um completo não-ir. Abrir as portas de interface do usuário para acesso externo apresenta vários riscos, se:

- O firmware do fornecedor não é mantido atualizado

- A senha é alterada para uma fraca

- Explorações de zero-day para determinado modelo/versões são descobertas e exploradas

- Dispositivos expostos são encontrados usando ferramentas como Shodan.

Esses pontos finais do usuário devem ser mantidos atrás de seu NAT e não acessíveis diretamente do mundo exterior. Se necessário, você pode configurar uma ferramenta de administração remota temporária em uma estação de trabalho e saltar de lá para o ponto final local.

SSH deixado sem filtro

Ter a porta SSH padrão Linux (TCP 22) não filtrada também pode levar a ataques constantes de força bruta. Isso pode ser facilmente visto a partir do arquivo Syslog auth.log da sua máquina, que continuará crescendo devido a várias tentativas de registro fracassadas de muitos endereços IP públicos.

Mantenha servidores 3CX separados

Ter ferramentas de terceiros no mesmo servidor ou sistema que o seu 3CX pode adicionar à sua superfície de ataque. Eles podem criar servidores web adicionais e serviços extras que ouvem em novas portas e, por sua vez, estão expostos a ataques externos.

A linha de fundo é que você deve filtrar o mais estritamente possível com as regras adequadas de ACL/firewall.

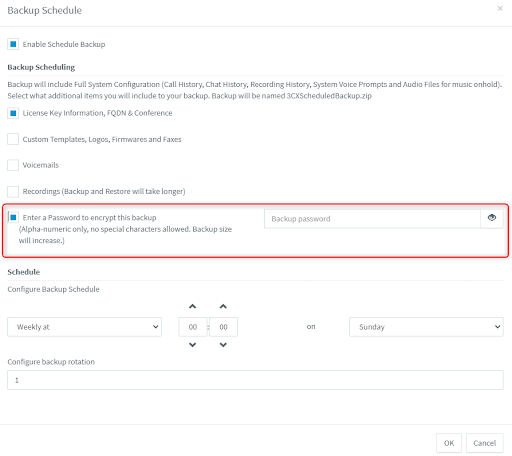

Dica de segurança 3: Proteja a senha de seus backups

Terceiro, os backups devem ser protegidos por senha, como no passado vimos casos deles vazando. Se tivessem sido criptografados, não teriam sido de nenhuma utilidade para o hacker. É por isso que é uma boa prática adotar criptografia em todas as suas instalações, com senhas diferentes para cada um.

Além disso, ter um repositório de backup comum para todas as instalações não é uma boa ideia. Se ele ficar comprometido, então você pode acabar com vários sistemas sendo hackeados simultaneamente. Além disso, que tal resiliência? E se essa unidade de armazenamento de backup comum sofrer uma falha? Como diz o ditado, você não deve colocar todos os ovos em uma cesta.

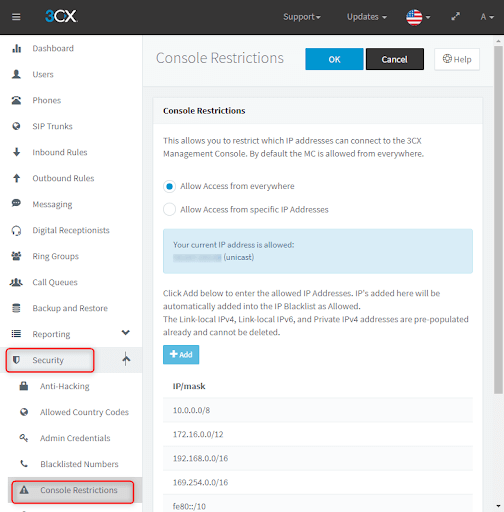

Dica de segurança 4: Bloqueia o console de gerenciamento

Finalmente, você ouviu falar da seção de restrições do console de gerenciamento? Ele permite que você defina quais endereços IP públicos poderão fazer login. Qualquer outra pessoa, mesmo com credenciais corretas, seria interrompida.

Cuidado com o próximo episódio e resumindo… Não seja “aquele”!